SUSE系 — 公開鍵と秘密鍵の生成と設定

作業の前に

- パスワード認証では公開鍵は必要ありませんので、 Linux ホストの設定に進んでください。

- すでに公開鍵による認証を利用している場合は、 お持ちの秘密鍵を ASTEC-X でもそのまま使用できますので、 あらためて作成する必要はありません。

秘密鍵、公開鍵の作成

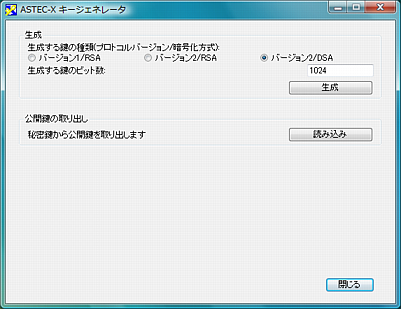

- キージェネレータを起動します。

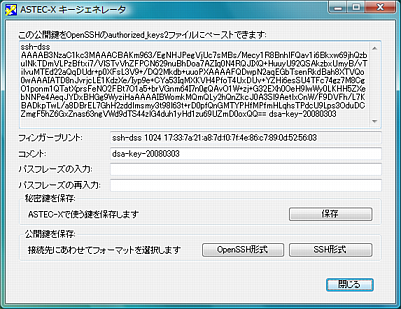

Windows のスタートメニューから、すべてのプログラム(または "プログラム") → ASTEC-X → キージェネレータ を選ぶと以下のパネルが表示されます。

または、コントロールパネルの「セキュアシェル」パネルにある[公開鍵/秘密鍵の作成]ボタンをクリックしても同じパネルが表示されます。

"生成する鍵の種類" では、多くの場合、"バージョン2/RSA" "バージョン2/DSA" を選択しておけば結構です。

"生成する鍵のビット数" は1024 から 8192までの数を指定します。 数値が大きいほど堅牢です。

[生成]ボタンを押すと、鍵生成のための乱数を発生させる次のウィンドウが開きます。

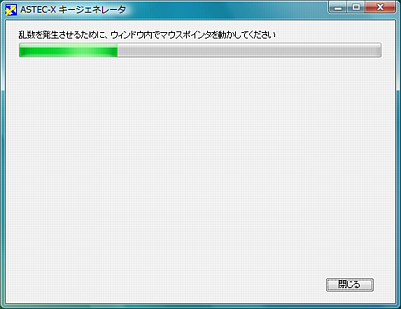

-

ウィンドウ内で、マウスカーソルをランダムに移動させることで鍵生成のための乱数を発生させます。プログレスバーの表示が右端まで進むと自動的に鍵の生成が行われます。

- 「鍵を生成中です。お待ちください。」というメッセージが表示されたのち、

鍵を生成が完了すると以下のパネルが表示されます。

-

[パスフレーズの入力:]テキストボックスに、パスフレーズを入力します。パスフレーズは、パスワードとは異なる文字列を記述してもかまいません。

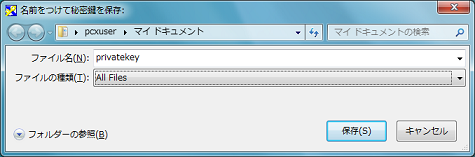

[パスフレーズの再入力:]テキストボックスでは、確認のため、[パスフレーズの入力:]テキストボックスに入力した文字列を再び入力します。 - [秘密鍵を保存] グループボックスの [保存]ボタンをクリックすると、

以下のような秘密鍵ファイルを保存するダイアログが開きます。

秘密鍵は任意のファイル名で、任意のディレクトリに保存することができます。

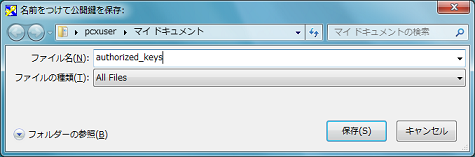

- [公開鍵を保存]グループグループボックスでは、[OpenSSH形式] と [SSH形式] の

ボタンがありますが、標準で付属しているセキュアシェルデーモンを使用する場合には、

[OpenSSH形式] を選択します。

[OpenSSH形式] ボタンをクリックすると公開鍵ファイルを保存するダイアログが開きます。

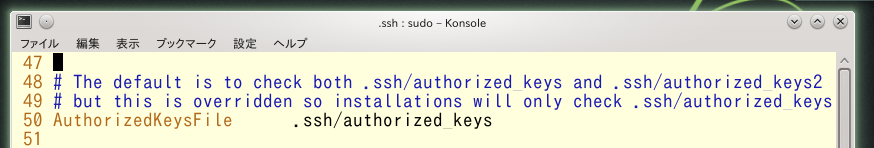

公開鍵のファイル名は、 authorized_keys ※にします。

公開鍵ファイルは、PC 側では使用せず、最終的には Linux ホスト上に置くファイルなので、任意のフォルダにおいていただいて結構です。※ openSUSE 13.1 付属の OpenSSH では、 公開鍵のファイル名を authorized_keys2 ではなく、 authorized_keys と指定するようになっています。 /etc/ssh/sshd_config もご確認ください。

Linux ホスト側の設定

公開鍵ファイルの設定 (個人ユーザーごとの設定)

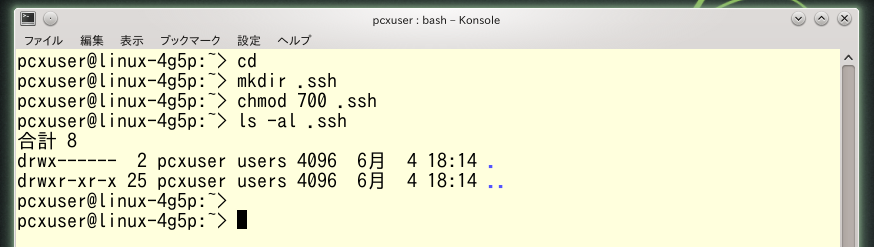

- 公開鍵ファイルを置くディレクトリを用意します。

ホームディレクトリの直下に ".ssh" というディレクトリ (隠しディレクトリ) を作り、 owner だけが読み書きができるようにパーミッションを設定します。

$ cd

$ mkdir .ssh

$ chmod 700 .ssh

$ ls -al .ssh

total 8

drwx------ 2 username username 4096 Mar 3 07:01 .

drwx------ 17 username username 4096 Mar 3 07:01 ..

$

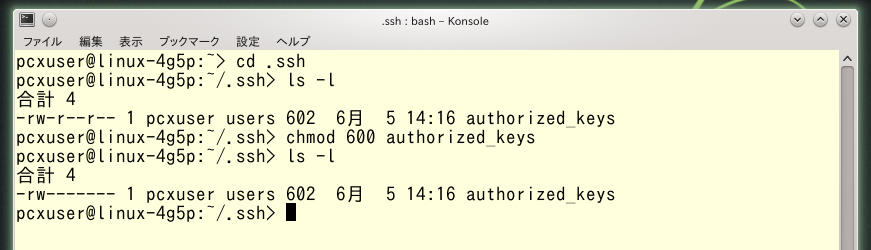

- 公開鍵ファイルをおきます。

先ほど作ったディレクトリ ".ssh" に、 何らかの方法で公開鍵ファイルを転送して、 owner だけが読み書きができるようにパーミッションを設定します。

$ cd ~/.ssh

$ chmod 600 authorized_keys

$ ls -l

total 4

-rw------- 1 username username 606 Mar 3 06:28 authorized_keys

$